Dammi un capello e ti dirò dove sei stato

Analizzando un capello si può risalire agli spostamenti di chiunque.

[ZEUS News - www.zeusnews.it - 06-03-2008]

Per conoscere gli spostamenti di qualcuno non è più necessario raccogliere informazioni sull'uso di carte di credito o localizzare il telefonino: basta un capello.

Secondo Thure Cerling, geologo dell'Università dello Utah, analizzando un singolo capello si può dire dove una persona sia stata, per lo meno negli Stati Uniti.

Cerling, insieme al collega biologo James Ehleringer, ha realizzato un esperimento inviando la moglie di quest'ultimo a raccogliere un po' d'acqua di rubinetto e qualche capello in giro per gli Stati Uniti.

Chi aveva dunque bevuto un determinato tipo di acqua dal rubinetto ne preservava le tracce all'interno dei propri capelli. Analizzando quindi un singolo capello diventa possibile risalire agli spostamenti del soggetto cui il capello appartiene.

Per restare invece nell'anonimato non è sufficiente bere solo acqua in bottiglia: basta farsi un caffé, un té o un piatto di pasta ed ecco che si diviene rintracciabili. L'unica è essere calvi, mentre più i capelli sono lunghi più la propria storia geografica è ricostruibile.

La polizia dello Utah (Usa) ha già usato con successo questa tecnica per ricostruire gli spostamenti di una donna trovata morta nel Gran Lago Salato. Oltre alle applicazioni possibili per le forze dell'ordine, infine, Thure Cerling sostiene che la sua scoperta possa essere utile anche in campo antropologico e archeologico.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (4)

7-3-2008 15:23

6-3-2008 16:47

|

|

||

|

- Multimedia:

Convertire i video in immagini - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra - Al caffe' dell'Olimpo:

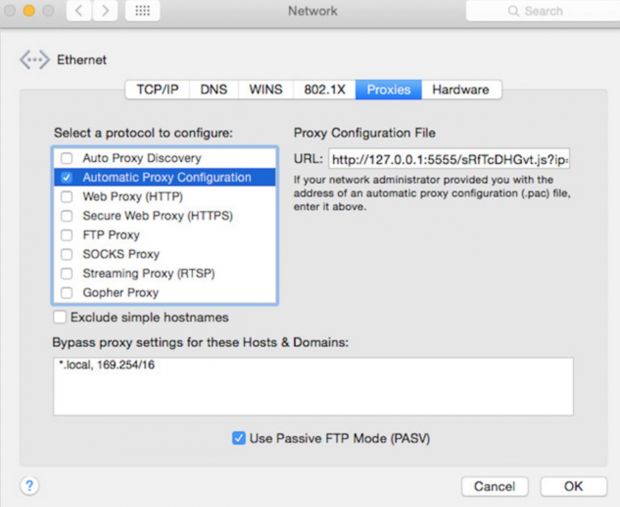

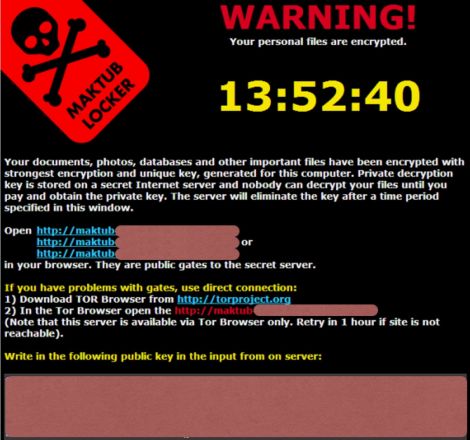

Chi siamo noi per dire... - Pronto Soccorso Virus:

DISDOWN.COM - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni

al_pacino